Sicherheit für Industrie 4.0 & digitale Produkte - vom Sensor bis zum kritischen System

Suchen Sie Spezialisten für OT Security oder Product Security?

Wir helfen Ihnen Ihre kritische Infrastruktur und digitalen Produkte zu schützen

- Selbstschutz erhöhen

- Risiken minimieren

- Regularien erfüllen

- Selbstschutz erhöhen

- Risiken minimieren

- Regularien erfüllen

Decoy Technologies. Ihr Schutz ist unsere Mission.

Bedrohungen

warten nicht.

In einer Welt, in der physische und digitale Systeme zunehmend verschmelzen, wird Sicherheit zur obersten Priorität. Cyber-physische Systeme (CPS) steuern kritische Infrastrukturen, Industrieanlagen (OT), Fahrzeuge & smarte Technologien (IoT). Gleichzeitig sind diese wachsenden Bedrohungen ausgesetzt.

Mit maßgeschneiderten technischen und organisatorischen Sicherheitslösungen, helfen wir Ihnen Ihre vernetzten Systeme und digitalen Produkte vor Cyberangriffen, Manipulationen und Ausfällen zu schützen.

Unsere Einsatzgebiete.

Branchenspezifischer Schutz für Ihre kritische Infrastruktur.

Für die Sicherheit Ihrer Systeme ist es entscheidend, einen Partner zu haben, der Ihre spezifischen Anforderungen versteht.

Wir bieten maßgeschneiderte Sicherheitslösungen, die über Branchengrenzen hinweg den Schutz und die Integrität Ihrer kritischen Infrastrukturen gewährleisten.

Unsere Use Cases.

Sichere Lösungen

für reale Herausforderungen

Sichere OT Organisation, Produktion & Anlagen

Unsere Beratungsleistungen sichern den cybersicheren Betrieb von Industrieanlagen durch die Einhaltung der Normen: IEC 62443-2-1, -2-3 und -2-4. Wir setzen robuste Sicherheitsmanagementsysteme um, führen detaillierte Risikobewertungen durch und entwickeln sichere Kommunikationsprotokolle. Unser Ansatz umfasst zudem kontinuierliche Überwachung, die Planung von Zwischenfallreaktionen und ein sicheres Lieferkettenmanagement. So schützen wir die ICS-Umgebung (Industrial Control System) vor Cyberbedrohungen, minimieren Ausfallzeiten und bewahren die betriebliche Integrität.

Sichere Entwicklungsorganisation von Produkten

Wir bieten umfassende Beratung für eine cybersichere Entwicklungsumgebung gemäß IEC 62443-4-1. Unsere Dienstleistungen umfassen die Integration eines sicheren Entwicklungslebenszyklus mit Bedrohungsmodellierung, sicherer Kodierung und Schwachstellenbewertungen. Wir unterstützen Unternehmen bei der Umsetzung systematischer Sicherheitsmaßnahmen in allen Phasen der Produktentwicklung, um sicherzustellen, dass digitale Produkte vor Cyber-Bedrohungen geschützt sind, gesetzliche Anforderungen erfüllen und ihre Integrität von der Planung bis zur Bereitstellung gewahrt bleibt.

Sichere Systeme & Komponenten

Unsere Beratung stellt sicher, dass Systeme und Komponenten die Cybersicherheitsanforderungen der IEC 62443-4-2 erfüllen. Wir unterstützen bei der Entwicklung und Implementierung von Sicherheitskontrollen für eingebettete Geräte und sorgen für Authentifizierungs-, Verschlüsselungs- und Zugriffskontrollmechanismen. So gewährleisten wir, dass alle Systeme von Anfang an sicher sind, unbefugten Zugriff verhindern, die Datenintegrität wahren und die Branchenstandards erfüllen.

Unternehmen, die mit Decoy arbeiten.

Sicherheit auf Knopfdruck.

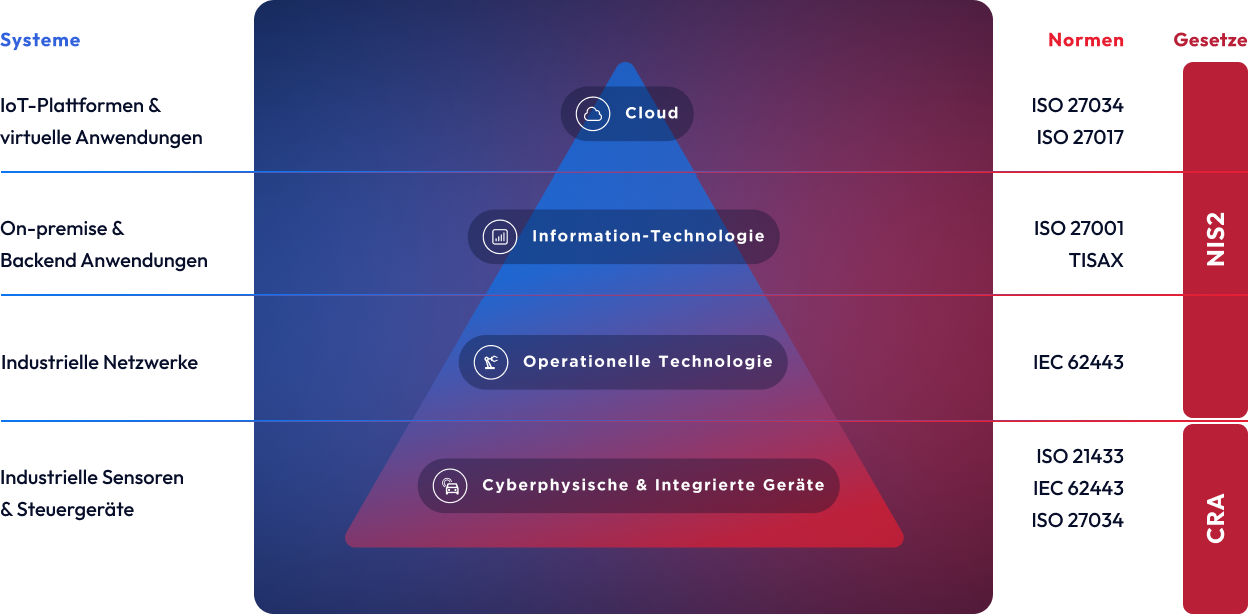

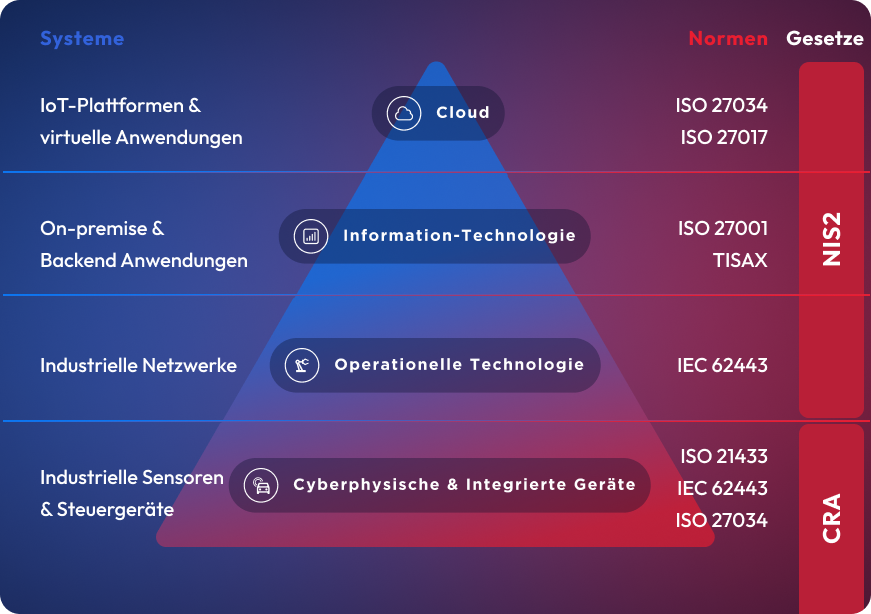

Die NIS2-Richtlinie und die CRA-Zertifizierung setzen neue Standards für den Schutz Ihrer digitalen Welt. Sind Sie bereit, gemeinsam mit uns die Sicherheit Ihres Unternehmens auf das nächste Level zu bringen?

NIS-2 Sicherheitsgarantie

Die NIS2-Richtlinie (Netz- und Informationssicherheit) setzt europaweit neue Maßstäbe für den Schutz kritischer Infrastrukturen.

- Schutz kritischer Infrastrukturen

- Einhaltung hoher Sicherheitsstandards

- Prävention vor Cyberangriffen

CRAIhre Produktsicherheit

Die CRA Regularie

(Cyber Resilience Act) stärkt die Resilienz

Ihrer digitalen Produkte.

- EU Konformität kritischer Produkte

- Sichere Entwicklung & Betrieb

- Kundenvertrauen stärken

Lückenloser Schutz für

Ihre gesamte Infrastruktur.

Unsere Sicherheitslösungen bieten umfassenden Schutz über alle Schichten Ihrer digitalen Infrastruktur hinweg – von der physischen Sicherheit in industriellen Netzwerken bis hin zur Cloud-Compliance nach dem Bottom-Up-Ansatz.

Starke Partner für stabile Sicherheit.

Wir helfen Ihnen bei.

Wir sichern das Internet der Dinge mit administrativen Maßnahmen und individuellen Dienstleistungen. Dabei legen wir den Fokus auf Industry 4.0, Connected Car, Smart Infrastructure.

Projekt - & Lösungsmanagement

- Projektleitung

- IoT-Anwendungs- & Plattform-Evaluierung

- Anbieter- / Partneranalyse & Management

- Cloud-Migrations & Anwendungsmanagement

Organisationssteuerung

- Prozess-Design

- Erstellung von Richtlinien

- Implementierung & Prüfung von Managementsystemen

- Agile Software- / Hardware-Entwicklung

Risikomanagement & -Analyse

- Modellierung von Bedrohungen & Risikobewertung

- Analyse der geschäftlichen Auswirkungen

- Planung der Geschäftskontinuität

- Kontinuierliche Risikobehandlung

Sichere Architektur & Technik

- Anforderungsmanagement

- Architekturüberprüfung & Entwurf

- Security by Design & Defense in Depth

- Härtung der Sicherheitsarchitekur & Systeme

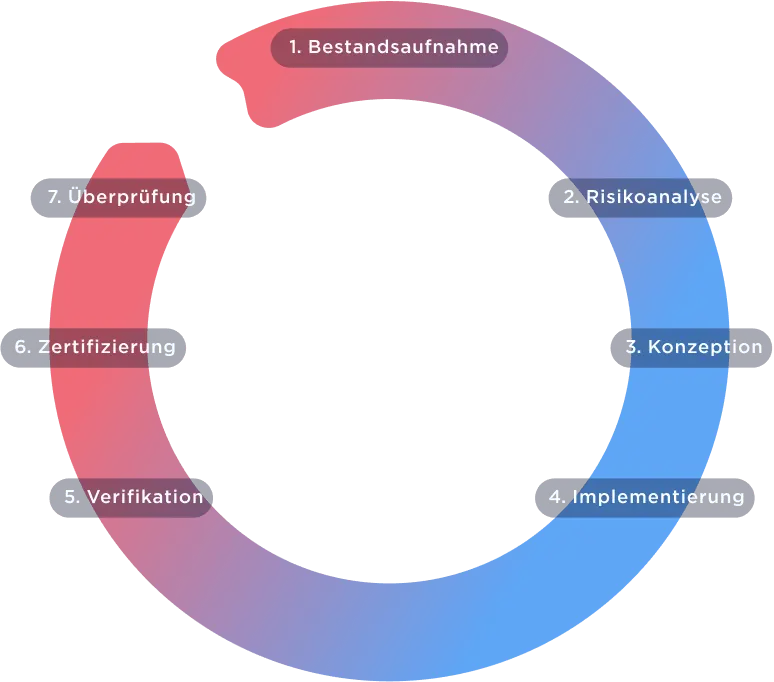

So gehen wir vor.

Von der gründlichen Bestandsaufnahme bis zur abschließenden Überprüfung gehen wir gemeinsam mit Ihnen jeden Schritt, um sicherzustellen, dass Ihre digitale Infrastruktur optimal geschützt ist.

Decoy im Überblick.

Bei Decoy arbeiten leidenschaftliche Experten Hand in Hand, um die Sicherheit Ihrer digitalen Welt zu gewährleisten. Erfahren Sie mehr über unsere Werte, unser Team und unsere Vision für eine sicherere Zukunft.

Expertenteam

mit über 25 Jahren Erfahrung

Spezialisten

in ISMS- und Produktsicherheit

Partnernetzwerk

Innovation durch Zusammenarbeit

David Kleinz

Ansprechpartner

David ist erfahrener OT & Product Cybersecurity Experte. Mit mehr als 13 jähriger Erfahrung in der Produktentwicklung von Automotive Steuergeräten & Industriesteuerungen, Automatisierungstechnik- (B.Eng. Elektrotechnik), Informationsicherheit- (CISSP, ISO 27001 Lead Auditor) und Management-Expertise (MBA, Scrum Master & Product Owner) hilft David das Internet der Dinge abzusichern.

Fachbereiche:

- IT Security (ISO 27001)

- OT Security (IEC 62443)

- Product Security (ISO 21434)

- Cybersecurity Architektur

Christopher Czembor

Ansprechpartner

Christopher ist ein erfahrener Informationssicherheitsexperte und CISM mit Fokus OT & Product Security. Mit über 7 Jahren Erfahrung unterstützt er Betreiber kritischer Infrastrukturen, System- & Komponentenhersteller bei der Umsetzung von Cybersecurity-Anforderungen. Sein Schwerpunkt liegt auf der Entwicklung effektiver Sicherheitsarchitekturen und Systemanforderungen unter Einhaltung relevanter Standards und gesetzlichen Normen.

Fachbereiche:

- Cybersecurity Managmentsysteme

- Industrial (OT) Security

- Embedded‑& Product Security

-

Compliance

& Audits

Unsere Kurse

Machen Sie Ihr Team fit für die Zukunft der Cybersecurity.

Stärken Sie sich oder Ihr Team mit unserem praxisnahen Kursen.

Wir vermitteln die Grundlagen, Methoden und technischen Analysen, die notwendig sind,

um Cybersecurity fest in Ihren Kompetenzen und Produkten zu verankern.

3 spezialisierte Kurse

Mit diesen 3 Kursen gehören Sie zu den Besten der Branche.

Kursdauer: 5, 60 oder 120 Tage

Wählen Sie zwischen 5 Tage Intensivkurs oder 60-120 AZAV-Weiterbildung. Passt in jeden Berufsalltag.

Bis zu 100 % Förderung

Die Bundesagentur für Arbeit deckt je nach Voraussetzungen Ihre Kurs- und Gehaltskosten ab.

1 Partner für alles

Wir beraten, organisieren und kümmern uns um Ihre Förderung – Sie konzentrieren sich aufs Lernen.

Unsere Trainings.

Machen Sie Ihr Team fit für die Zukunft der Cybersecurity.

Stärken Sie Ihr Team mit unserem praxisnahen Training. Wir vermitteln die Grundlagen, Methoden und technischen Analysen, die notwendig sind, um Cybersecurity fest in Ihren Kompetenzen und Produkten zu verankern.

Industrial

Cybersecurity

Lernen Sie, wie Sie durch gezielte organisatorische und technische Maßnahmen einen robusten Schutz für Ihre Industrieanlagen sicherstellen. Dieses Training vertieft das Zusammenspiel von Herstellern, Systemintegratoren und Anlagenbetreibern, um höchste Sicherheitsstandards zu gewährleisten – von der sicheren Authentifizierung bis zur konsequenten Richtliniendurchsetzung.

Product

Cybersecurity

Entdecken Sie, wie Cybersecurity Engineering nahtlos in bewährte Rahmenwerke wie ASPICE und ISO 26262 integriert wird. Dieses Training vermittelt Ihnen die Fähigkeit, Schwachstellen über den gesamten Produktlebenszyklus hinweg zu überwachen und zu beheben, um einen industrieweiten Security-by-Design-Ansatz zu etablieren und dabei bewährte Methoden beizubehalten.

Risk Assessment & Threat Analysis

Erlangen Sie tiefgehende Kenntnisse in der Risikoanalyse und im Threat Modeling. In diesem Training lernen Sie, wie Sie technische, organisatorische und physische Sicherheitsziele identifizieren und daraus funktionale Anforderungen ableiten. Entwickeln Sie Bedrohungsmodelle, bewerten Sie Angriffsszenarien und setzen Sie effektive Sicherheitsstrategien für Netzwerke, Anlagen und Produkte um.

Kommen Sie ins Team.

Bereit, die Cybersicherheit neu zu denken? Bei Decoy bieten wir spannende Karrieremöglichkeiten in einem spannenden und innovativen Umfeld.

Offene StelleOT / ICS Cyber Security Architect - Senior Consultant

- 2-3 Jahre Berufserfahrung auf dem Gebiet der industriellen Cybersicherheit

- Personenzertifizierung (CISSP, CISM, CISA, CCSP)

- Kenntnisse der international anerkannten OT-Sicherheitsstandards z.B. IEC 62443/ISA 99, NIST SP 800-82, NERC CIP.

mehr lesen

- Kenntnisse der international anerkannten Cybersicherheitsstandards z. B. NIST-CSF, ISO27k-Serie.

- Hochschulabschluss (Bachelor oder Master) in Automatisierung, Elektronik oder Informatik (IT)

Offene StelleOT/ICS Cyber Security Architect - Manager

- 5-8 Jahre Berufserfahrung auf dem Gebiet der industriellen Cybersicherheit

- Personenzertifizierung (CISSP, CISM, CISA, CCSP)

- Fachkenntnisse in den Bereichen IoT/OT Security, Netzwerksicherheit, Verschlüsselung, Authentifizierung, Incident Response von Vorteil

mehr lesen

- Fundiertes Verständnis von Sicherheitskonzepten, -verfahren und -technologien inkl. gängiger Regularien und Standards.

- Nachweisbare Erfahrung im Bereich Risk Management und Cyber Security

Offene StelleSenior Cyber Security Director

- 8-10 Jahre Berufserfahrung auf dem Gebiet der industriellen Cybersicherheit

- Personenzertifizierung (CISSP, CISM, CISA, CCSP)

- Tiefgehendes Verständnis und Erfahrung in Implementierung von IT- und OT-Sicherheitskonzepten

mehr lesen

- Kenntnisse der Informationssicherheitsstandards ISO 2700x, TISAX, NIST. etc.,

- Erfahrung in der Implementierung von Asset Discovery-, IDS-, Incedence Response-Technologien, e.g. Awen Collective by Sapphire, Fortinet, QRadar.